Windows Information Protection (WIP) автоматично защитава класифицирани файлове

Защитата на чувствителни данни винаги трябва да бъде важен аспект на всяка операционна система и това е нещо, което Microsoft знае много добре. Компанията свърши чудесна работа с Windows 10 , за да отговори на повечето проблеми, свързани със сигурността, а защитата на информацията на Windows(Windows Information Protection) е голяма част от нея. Трябва да отбележим, че този пакет за защита съдържа като Windows Information Protection , Azure Information Protection и Microsoft Cloud App Security .

Ето нещо, Windows Information Protection , иначе известен като WIP , е добре надарен да защитава автоматично класифицирани файлове чрез функцията за чувствителни типове информация. Той използва напълно предимствата на Windows Defender ATP , но имайте предвид, че последните подобрения са налични само в Windows 10 1903 и по-нови версии.

Конфигуриране на WIP

Преди да продължим напред, бихме искали да поговорим за това как да конфигурираме Windows Information Protection . Доста е лесно и директно по същество, така че нека да стартираме нещата за ваше удоволствие.

Добре, така че първото нещо, което потребителят трябва да направи, е да посети manage.microsoft.com чрез своя уеб браузър и да влезе с административен акаунт в Windows Intune . След това потребителят трябва да види навигационен панел вляво и да избере опцията, която гласи Политики(Policies) .

- Влезте в microsoft.com и не забравяйте да го направите с вашия административен акаунт в Windows Intune .

- От левия прозорец изберете опцията, която гласи Политики(Policies) .

- От прозореца потребителите трябва да видят Добавяне на политика(Add Policy) . Моля(Please) , кликнете върху това, за да продължите напред.

- Хората вече трябва да видят диалогов прозорец, известен като Създаване(Create) на нова политика(New Policy) , след което да преминете напред, за да разширите Windows , след което не забравяйте да изберете Защита на информацията на Windows(Windows Information Protection) .

- Накрая щракнете върху Създаване(Create) и внедряване(Deploy) на персонализирана политика.

- Следващата стъпка е да щракнете върху Създаване на политика

- Не забравяйте да въведете име за политиката

- Въведете(Enter) описанието и посочете правилата на приложението(App Rules) , ако това е вашето нещо.

Това е точно там за конфигуриране на WIP . Както можете да кажете, задачата е доста лесна, особено за тези, които се справят с компютъра.

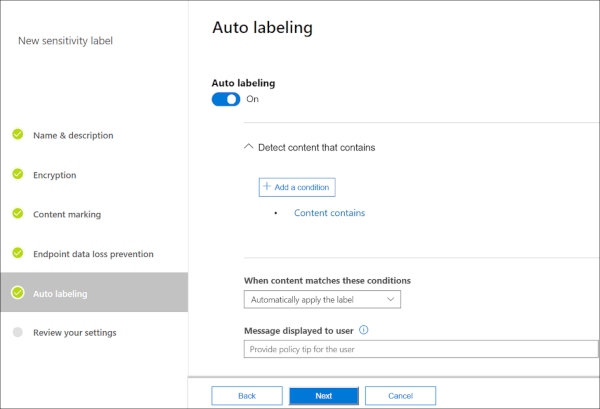

Защитете(Protect) етикетите за чувствителност с превенция на загуба на данни в крайна точка(Endpoint Data Loss Prevention)

Когато става въпрос за управление на етикети за чувствителност, това може да се направи в центъра за съответствие на Microsoft 365 с относителна лекота.

За тези, които не са знаели, Windows Defender е в състояние да извлече файл, за да провери дали е заразен с вирус или злонамерен софтуер. Може също да провери дали даден файл съдържа чувствителна информация, като номера на кредитни карти или други видове важни данни.

Типовете чувствителна информация по подразбиране включват номера на кредитни карти, телефонни номера, номера на шофьорска книжка и др. Въпреки това, това, което е интересно тук, е възможността на потребителите да задават персонализирани типове чувствителна информация, ако желаят да го направят.

Защита на информацията на Windows

Всеки път, когато потребителят създава или редактира файл в крайната точка на Windows 10 , съдържанието се извлича незабавно и се оценява от Windows Defender ATP . След това ще провери файловете за всякакви определени типове чувствителна информация.

Сега, ако файловете съвпадат, Windows Defender ATP ще продължи да прилага предотвратяване на загуба на данни в крайна точка.

Трябва да се отбележи, че Windows Defender ATP е интегриран с Microsoft Azure Information Protection , функция, която е предназначена предимно за откриване на данни. Той може също да докладва чувствителни типове данни, които са били открити наскоро.

За тези, които искат да видят типовете чувствителна информация, предлагаме да проверят под Класификации(Classifications) чрез съответствие с Microsoft Office 365 . Имайте(Bear) предвид, че всички типове чувствителна информация по подразбиране имат Microsoft като издател. Когато става въпрос за персонализирани типове, те ще бъдат прикрепени към името на наемателя.

Надявам се това да помогне.(Hope this helps.)

Related posts

Активирайте и конфигурирайте защитата от Ransomware в Windows Defender

Как да добавите или изключите приложение в защитата от експлоатиране на Windows 10

Как да изчистите историята на защитата на Windows Defender в Windows 10

Какво е защитна стена и мрежова защита в Windows 10 и как да скриете този раздел

Предотвратете на потребителите да променят защитата от експлоатиране в Windows Security

Включете защитата от потенциално нежелана програма: GPO, Regedit, PowerShell

Услугата не може да бъде стартирана, грешка 0x80070422 в Windows Defender

Windows Defender не се актуализира автоматично в Windows 11/10

Поправете Услугата за заплахи е спряла в Windows Defender

Поправете грешка в Windows Defender 0x8007139f в Windows 11/10

Активирайте защитата на потенциално нежелани приложения в Windows 11/10

Укрепете защитата на Windows Defender до най-високите нива в Windows 10

Грешка 0x800106ba, приложението Windows Defender не успя да се инициализира

Активирайте или деактивирайте защитата от фалшифициране чрез Intune, REGEDIT, UI

Активирайте или деактивирайте изолацията на ядрото и целостта на паметта в Windows 11/10

Как да сканирате картографирани мрежови устройства с Windows Defender

Какво представлява защитата от вируси и заплахи в Windows? Как да го скрия?

Как да активирате периодичното сканиране на Windows Defender в Windows 11/10

Поправете код за грешка на Windows Defender 0x8050800c в Windows 11/10

Премахнете иконата за уведомяване на Windows Defender в Windows 10