Конфигурирайте и използвайте YubiKey Secure Login за локален акаунт в Windows 10

Потребителите могат да използват хардуерни ключове за сигурност, произведени от шведската компания Yubico , за да влязат в локален акаунт в Windows 10 . Компанията наскоро пусна първата стабилна версия на приложението Yubico Login за Windows(Login for Windows application) . В тази публикация ще ви покажем как да инсталирате и конфигурирате YubiKey за използване на компютри с Windows 10.

YubiKey е устройство за хардуерно удостоверяване, което поддържа еднократни пароли, криптиране и удостоверяване с публичен ключ, както и протоколите Universal 2nd Factor (U2F) и FIDO2 , разработени от FIDO Alliance . Той позволява на потребителите да влизат сигурно в своите акаунти, като издават еднократни пароли или използват базирана на FIDO двойка публичен/частен ключ, генерирана от устройството. YubiKey също така позволява съхраняване на статични пароли за използване на сайтове, които не поддържат еднократни пароли. Facebook използва YubiKey за идентификационни данни на служителите, а Google го поддържа както за служители, така и за потребители. Някои мениджъри на пароли поддържат YubiKey .Yubico също произвежда ключа за сигурност(Security Key) , устройство, подобно на YubiKey , но фокусирано върху удостоверяване с публичен ключ.

YubiKey позволява на потребителите да подписват, криптират и декриптират съобщения, без да излагат частните ключове на външния свят. Тази функция преди беше достъпна само за потребители на Mac и Linux .

To configure/set up YubiKey on Windows 10, you’ll need the following:

- USB хардуер YubiKey.

- Софтуер за вход Yubico за Windows.

- Софтуер YubiKey Manager.

Всички те са достъпни на yubico.com в раздела им Продукти(Product) . Също така трябва да отбележите, че приложението YubiKey не поддържа локални Windows акаунти, управлявани от Azure Active Directory ( AAD ) или Active Directory (AD), както и акаунти на Microsoft .

(YubiKey)Устройство за хардуерно удостоверяване на YubiKey

Преди да инсталирате софтуера Yubico Login(Yubico Login) за Windows , забележете вашето потребителско име и парола за Windows за локалния акаунт . (Windows)Човекът, който инсталира софтуера, трябва да има потребителско име и парола за Windows за своя акаунт. (Windows)Без тях нищо не може да бъде конфигурирано и акаунтът е недостъпен. Поведението по подразбиране на доставчика на идентификационни данни за Windows е да запомни последното ви влизане, така че не е нужно да въвеждате потребителското име.

Поради тази причина много хора може да не помнят потребителското име. Въпреки това, след като инсталирате инструмента и рестартирате, новият доставчик на идентификационни данни на Yubico се зарежда, така че както администраторите, така и крайните потребители всъщност трябва да въведат потребителското име. Поради тези причини не само администраторът, но и всеки, чийто акаунт трябва да бъде конфигуриран чрез Yubico Login за Windows , трябва да провери, за да гарантира, че могат да влязат с потребителското име и паролата на Windows за своя локален акаунт ПРЕДИ администраторът да инсталира инструмента и да конфигурира край - потребителски акаунти.

Също така е задължително да се отбележи, че след като Yubico Login за Windows е конфигуриран, има:

- Няма подсказка за парола за Windows

- Няма начин за нулиране на пароли

- Не Remember Previous User/Login функцията за предишен потребител/вход.

Освен това автоматичното влизане в Windows не е съвместимо с Yubico Login за Windows . Ако потребител, чийто акаунт е настроен за автоматично влизане, вече не помни оригиналната си парола, когато конфигурацията на Yubico Login за Windows влезе в сила, акаунтът вече не може да бъде достъпен. Отстранете(Address) този проблем превантивно чрез:

- Потребителите да задават нови пароли, преди да деактивират автоматичното влизане.

- Накарайте всички потребители да потвърдят, че имат достъп до своите акаунти с потребителско име и новата си парола, преди да използвате Yubico Login за Windows , за да конфигурирате техните акаунти.

Необходими са администраторски разрешения за инсталиране на софтуера.

Инсталиране на YubiKey

Първо, потвърдете потребителското си име. След като инсталирате Yubico Login за Windows и рестартирате, ще трябва да въведете това в допълнение към вашата парола, за да влезете. За да направите това, отворете командния ред(Command Prompt) или PowerShell от менюто " Старт(Start) " и изпълнете командата по-долу

whoami

Обърнете(Take) внимание на пълния изход, който трябва да бъде под формата DESKTOP-1JJQRDF\jdoe , където jdoe е потребителското име.

- Изтеглете(Download) софтуера Yubico Login за Windows от тук(here) .

- Стартирайте инсталатора, като щракнете двукратно върху изтеглянето.

- Приемете лицензионното споразумение с краен потребител.

- В съветника за инсталиране посочете местоположението на папката на местоназначение или приемете местоположението по подразбиране.

- Рестартирайте машината, на която е инсталиран софтуерът. След рестартирането доставчикът на идентификационни данни на Yubico представя екрана за влизане, който подканва за YubiKey .

Тъй като YubiKey все още не е предоставен, трябва да превключите потребителя и да въведете не само паролата за вашия локален акаунт в Windows , но и вашето потребителско име за този акаунт. Ако е необходимо, може да се наложи да промените акаунта в Microsoft на локален акаунт .

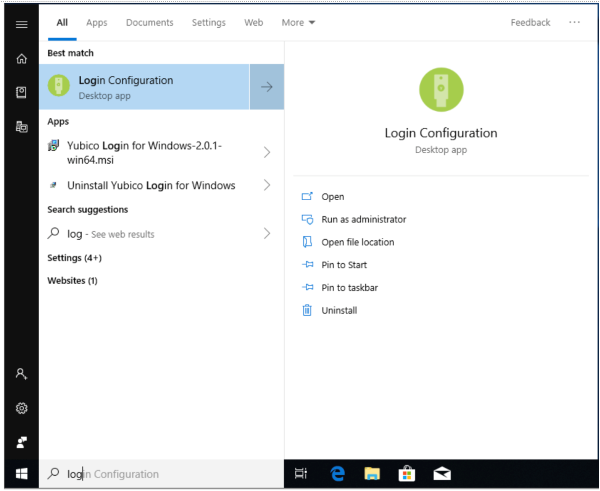

След като сте влезли, потърсете „Конфигурация за вход“ със зелената икона. (Елементът, който всъщност е обозначен с Yubico Login за Windows , е само инсталаторът, а не приложението.)

Конфигурация на YubiKey

Необходими са администраторски(Administrator) разрешения за конфигуриране на софтуера.

Само поддържаните акаунти могат да бъдат конфигурирани за Yubico Login за Windows . Ако стартирате съветника за конфигуриране и акаунтът, който търсите, не се показва, той не се поддържа и следователно не е достъпен за конфигуриране.

По време на процеса на конфигуриране ще се изисква следното;

- Основен и резервен ключ(Primary and Backup Keys) : Използвайте различен YubiKey за всяка регистрация. Ако конфигурирате резервни ключове, всеки потребител трябва да има един YubiKey за основния и втори за резервния ключ.

- Код за възстановяване(Recovery Code) : Кодът за възстановяване е механизъм за последна инстанция за удостоверяване на потребител, ако всички YubiKeys са загубени. Кодовете за възстановяване(Recovery) могат да бъдат присвоени на потребителите, които посочите; обаче кодът за възстановяване може да се използва само ако потребителското име и паролата за акаунта също са налични. Опцията за генериране на код за възстановяване е представена по време на процеса на конфигуриране.

Стъпка 1: В менюто " Старт(Start) " на Windows изберете Yubico > Конфигурация за влизане(Login Configuration) .

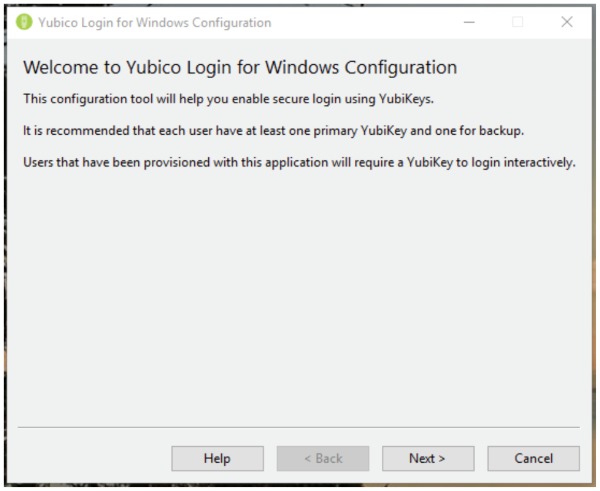

Стъпка 2: Появява се диалоговият прозорец Контрол на потребителските акаунти . (User Account Control)Ако изпълнявате това от неадминистраторски акаунт, ще бъдете подканени за идентификационни данни за локален администратор. Страницата за добре дошли представя съветника за предоставяне на конфигурация за вход в Yubico(Yubico Login Configuration) :

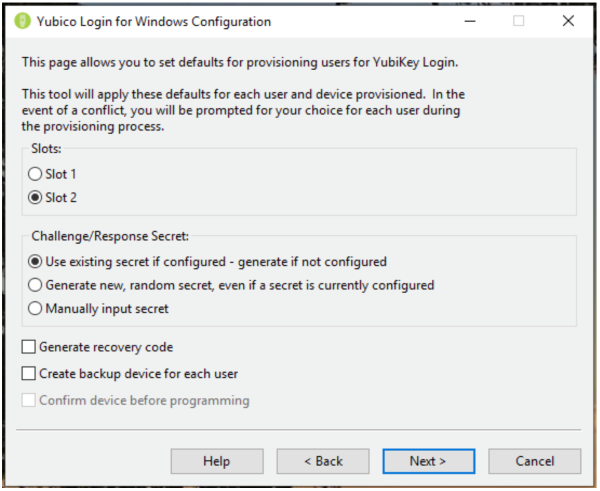

Стъпка 3: Щракнете върху Напред(Next) . Появява се страницата по подразбиране на (Default)Yubico Windows Login Configuration .

Стъпка 4: Конфигурируемите елементи са:

Слотове(Slots) : Изберете слота, където ще се съхранява тайната за предизвикателство-отговор. Всички YubiKeys, които не са персонализирани, идват предварително заредени с идентификационни данни в слот 1, така че ако използвате Yubico Login за Windows , за да конфигурирате YubiKeys, които вече се използват за влизане в други акаунти, не презаписвайте слот 1.

Challenge/Response Secret : Този елемент ви позволява да укажете как ще бъде конфигуриран тайната и къде ще се съхранява. Опциите са:

- Използвайте съществуваща тайна, ако е конфигурирана – генерирайте, ако не е конфигурирана(Use existing secret if configured – generate if not configured) : Съществуващата тайна на ключа ще се използва в посочения слот. Ако устройството няма съществуваща тайна, процесът на обезпечаване ще генерира нова тайна.

- Генериране на нова, произволна тайна, дори ако в момента е конфигурирана(Generate new, random secret, even if a secret is currently configured) тайна: Нова тайна ще бъде генерирана и програмирана в слота, като презаписва всяка по-рано конфигурирана тайна.

- Ръчно въвеждане на тайна(Manually input secret) : За напреднали потребители(For advanced users) : По време на процеса на обезпечаване приложението ще ви подкани да въведете ръчно HMAC-SHA1 тайна (20 байта – 40 шестнадесетични символа).

Генериране на код за възстановяване(Generate Recovery Code) : За всеки предоставен потребител ще бъде генериран нов код за възстановяване. Този код за възстановяване позволява на крайния потребител да влезе в системата, ако е загубил своя YubiKey.

Забележка: Ако изберете да запазите код за възстановяване, докато предоставяте на потребителя втори ключ, всеки предишен код за възстановяване става невалиден и само новият код за възстановяване ще работи.

Създаване на резервно устройство за всеки потребител(Create Backup Device for Each User) : Използвайте тази опция, за да накарате процеса на обезпечаване да регистрира два ключа за всеки потребител, първичен YubiKey и резервен YubiKey . Ако не искате да предоставяте кодове за възстановяване на вашите потребители, добра практика е да дадете на всеки потребител резервен YubiKey . За повече информация вижте раздела Основни(Primary) и Резервни ключове(Backup Keys) по-горе.

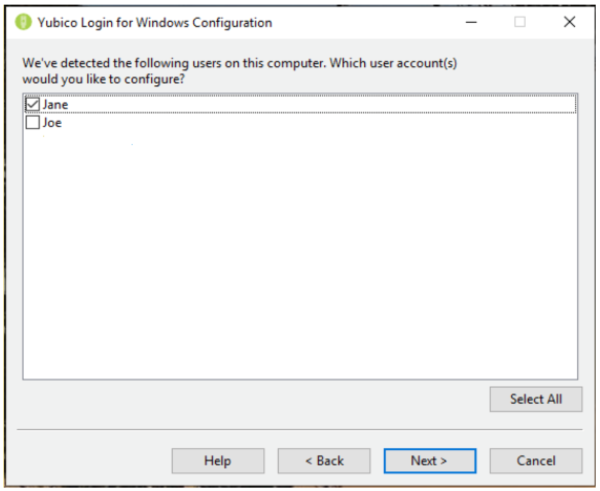

Стъпка 5: Щракнете върху Напред(Next) , за да изберете потребителя(ите) за предоставяне. Появява се страницата Избор на потребителски акаунти(Select User Accounts) (Ако няма локални потребителски акаунти, поддържани от Yubico Login за Windows , списъкът ще бъде празен).

Стъпка 6: Изберете потребителските акаунти, които да бъдат осигурени по време на текущото изпълнение на Yubico Login за Windows , като поставите отметка в квадратчето до потребителското име и след това щракнете върху Напред(Next) . Появява се страницата за конфигуриране на потребителя(Configuring User) .

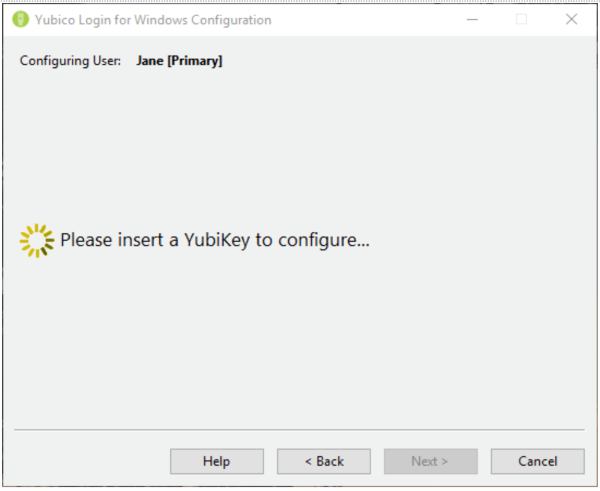

Стъпка 7: Потребителското име, показано в полето за конфигуриране на потребител(Configuring User) , показано по-горе, е потребителят, за когото в момента се конфигурира YubiKey. Тъй като всяко потребителско име се показва, процесът ви подканва да вмъкнете YubiKey, за да се регистрирате за този потребител.

Стъпка 8: Страницата Wait for Device се показва, докато се открива вмъкнат YubiKey и преди да бъде регистриран за потребителя, чието потребителско име е в полето Configuring User в горната част на страницата. Ако сте избрали Създаване на устройство за архивиране за всеки потребител(Create Backup Device for Each User) на страницата по подразбиране(Defaults) , полето за конфигуриране на потребител(Configuring User) също ще покаже кой от YubiKeys се регистрира, първичен(Primary) или резервен(Backup) .

Стъпка 9: Ако сте конфигурирали процеса на обезпечаване да използва ръчно определена тайна, се показва полето за 40-те шестнадесетични тайни. Въведете тайната и щракнете върху Напред(Next) .

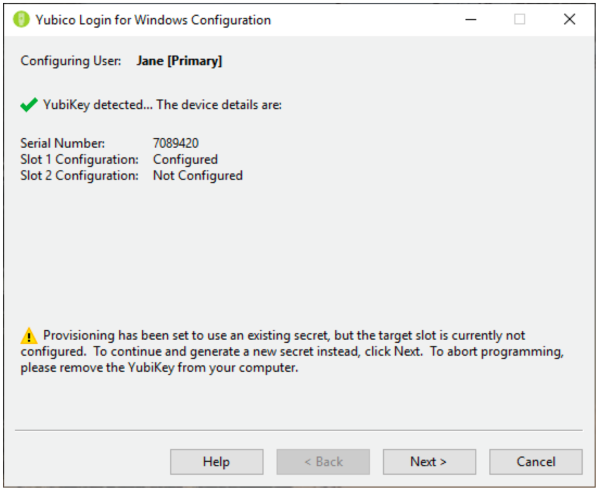

Стъпка 10: Страницата на устройството за програмиране(Programming Device) показва напредъка на програмирането на всеки YubiKey . Страницата за потвърждение на устройството(Device Confirmation) , показана по-долу, показва подробностите за YubiKey , открит от процеса на обезпечаване, включително серийния номер на устройството (ако е наличен) и състоянието на конфигурация на всеки слот за еднократна парола(One-Time Password) ( OTP ). Ако има конфликти между това, което сте задали по подразбиране, и това, което е възможно с открития YubiKey , се показва предупредителен символ. Ако всичко е наред, ще се покаже отметка. Ако редът на състоянието показва икона за грешка, грешката се описва и на екрана се показват инструкции за отстраняването й.

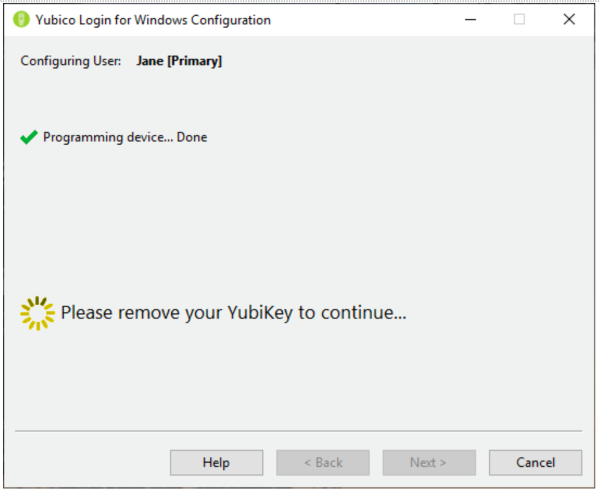

Стъпка 11: След като програмирането приключи за потребителски акаунт, този акаунт вече не може да бъде достъпен без съответния YubiKey . Ще бъдете подканени да премахнете току-що конфигурирания YubiKey и процесът на обезпечаване автоматично преминава към следващата комбинация от потребителски акаунт/ YubiKey .

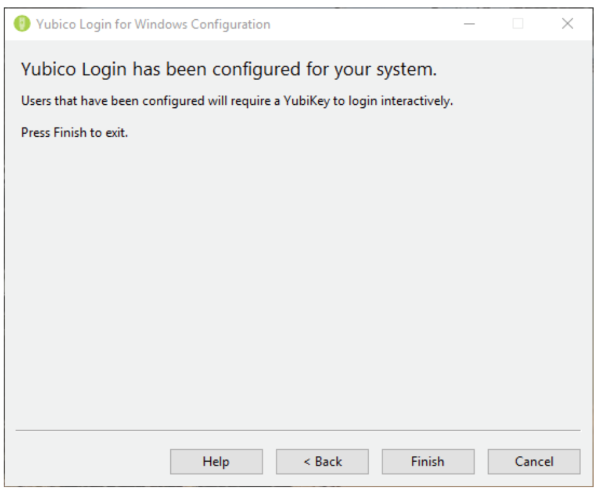

Стъпка 12: В края на краищата, YubiKeys за посочения потребителски акаунт са предоставени:

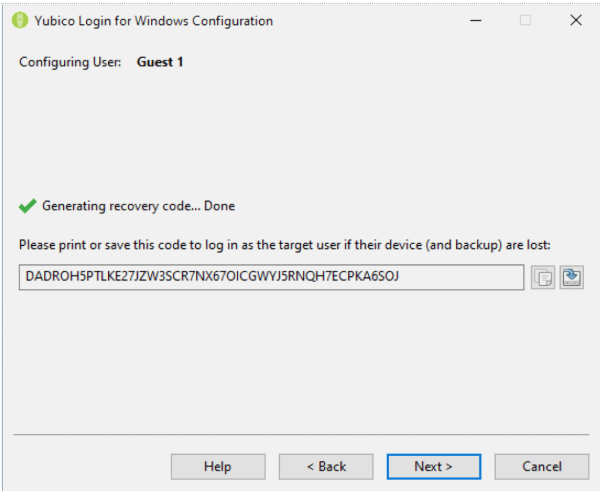

- Ако на страницата по подразбиране(Defaults) е избран Генериране на код за възстановяване, се показва страницата с (Generate Recovery Code)код за възстановяване(Recovery Code) .

- Ако не е избран Генериране на код за възстановяване(Generate Recovery Code) , процесът на обезпечаване ще продължи автоматично към следващия потребителски акаунт.

- Процесът на обезпечаване преминава към Готово(Finished) , след като бъде завършен последният потребителски акаунт.

Кодът за възстановяване е дълъг низ. (За да се премахнат проблемите, причинени от това, че крайният потребител бърка цифрата 1 с малка буква L и 0 за буквата O, кодът за възстановяване е кодиран в Base32 , който третира буквено-цифровите знаци, които изглеждат сходни, сякаш са еднакви.)

Страницата с код за възстановяване(Recovery Code) се показва, след като всички YubiKeys за посочения потребителски акаунт са конфигурирани.

Стъпка 13: На страницата Код за възстановяване(Recovery Code) генерирайте и задайте код за възстановяване за избрания потребител. След като това бъде направено, бутоните Копиране(Copy) и Запазване(Save) вдясно от полето за код за възстановяване стават достъпни.

Стъпка 14: Копирайте кода за възстановяване и го запазете от споделяне с потребителя и го запазете, в случай че потребителят го загуби.

Забележка(Note) : Не забравяйте да запазите кода за възстановяване на този етап от процеса. След като преминете към следващия екран, не е възможно да извлечете кода.

Стъпка 15: За да преминете към следващия потребителски акаунт от страницата Избор на потребители(Select Users) , щракнете върху Напред(Next) . Когато сте конфигурирали последния потребител, процесът на обезпечаване показва страницата Готово(Finished) .

Стъпка 16: Дайте на всеки потребител техния код за възстановяване. Крайните потребители трябва да запазят своя код за възстановяване на безопасно място, достъпно, когато не могат да влязат.

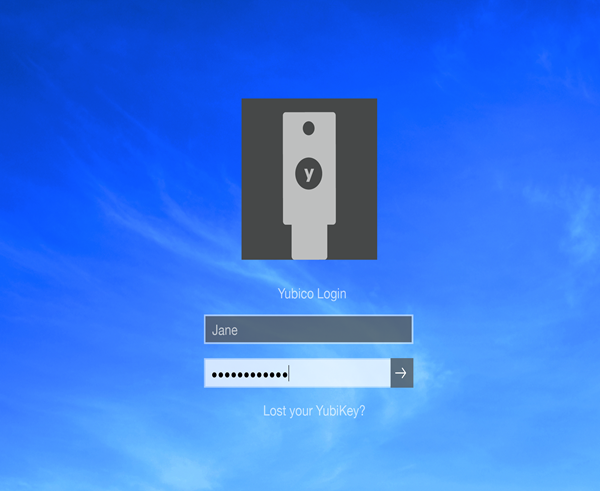

Потребителско изживяване на YubiKey

Когато локалният потребителски акаунт е конфигуриран да изисква YubiKey , потребителят се удостоверява от доставчика на идентификационни данни на Yubico(Yubico Credential Provider) вместо от доставчика на идентификационни данни на Windows по подразбиране . Потребителят е подканен да вмъкне своя YubiKey . След това се показва екранът за вход в Yubico(Yubico Login) . Потребителят въвежда своето потребителско име и парола.

Забележка(Note) : Не е необходимо да натискате бутона на YubiKey USB хардуера, за да влезете. В някои случаи натискането на бутона води до неуспешно влизане.

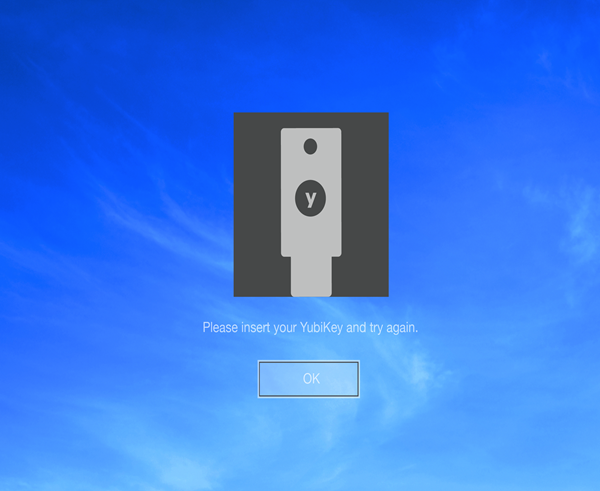

Когато крайният потребител влезе, той трябва да постави правилния YubiKey в USB порт на своята система. Ако крайният потребител въведе своето потребителско име и парола, без да вмъкне правилния YubiKey , удостоверяването ще бъде неуспешно и на потребителя ще бъде представено съобщение за грешка.

Ако акаунтът на краен потребител е конфигуриран за Yubico Login за Windows и ако е генериран код за възстановяване и потребителят загуби своите YubiKey(и), той може да използва своя код за възстановяване за удостоверяване. Крайният потребител отключва компютъра си с потребителско име, код за възстановяване и парола.

Докато не бъде конфигуриран нов YubiKey , крайният потребител трябва да въвежда кода за възстановяване всеки път, когато влиза.

Ако Yubico Login за Windows не открие, че е поставен YubiKey , това вероятно се дължи на това, че ключът няма активиран OTP режим или не поставяте YubiKey , а вместо това ключ за сигурност(Security Key) , който не е съвместим с това приложение. Използвайте приложението YubiKey Manager , за да се уверите, че всички YubiKey(YubiKeys) , които ще бъдат предоставени, имат активиран OTP интерфейс.

Важно(Important) : Алтернативните методи за влизане, поддържани от Windows , няма да бъдат засегнати. Следователно трябва да ограничите допълнителни методи за локално и отдалечено влизане за потребителските акаунти, които защитавате с Yubico Login за Windows , за да сте сигурни, че не сте оставили отворени никакви „задни врати“.

Ако изпробвате YubiKey, уведомете ни за вашия опит в секцията за коментари по-долу.(If you try out YubiKey, let us know your experience in the comments section below.)

Related posts

Вижте въпроси за сигурност и отговори за локален акаунт в Windows 10

Как да инсталирате Windows 11 и Windows 10 на USB устройство (Windows To Go)

3 начина да стартирате вашия компютър с Windows 10 от USB флаш устройство -

Липсва опция за превключване на потребителя на екрана за влизане в Windows 10

Нулирайте паролата за локален акаунт в Windows 10 с помощта на инсталационен носител

Как да влезете в BIOS в Windows 10

Как да включите Bluetooth на Windows 10: 5 начина

Изпращайте файлове от смартфон с Android до Windows 10 с Bluetooth

Как да използвате Check Disk (chkdsk) за тестване и коригиране на грешки в твърдия диск в Windows 10 -

Как да изберете графичния процесор по подразбиране за игри или приложения в Windows 10

Как да разберете марката и модела на процесора на лаптоп с Windows 10

Къде да намерите честотата на опресняване на Windows 10? Как да го променя?

Как да конфигурирате настройките и чувствителността на мишката в Windows 10

Най-добрите скенери за пръстови отпечатъци за Windows 10

Как да прехвърляте файлове към други, с Bluetooth, от Windows 10 Mobile

Как да свържа моя Android смартфон към моя компютър с Windows 10

Как да тествате и използвате вашата уеб камера в Windows 10 с приложението Камера

Как да използвате Центъра за мобилност на Windows в Windows 10 -

5 начина да преименувате всяко устройство в Windows 10

Как да създадете локален потребителски акаунт в Windows 10