Какво е атака човек в средата (MITM): определение, превенция, инструменти

Защитата на нашите данни онлайн никога няма да бъде лесна задача, особено в днешно време, когато нападателите редовно изобретяват някои нови техники и експлоати, за да откраднат вашите данни. Понякога техните атаки няма да бъдат толкова вредни за отделните потребители. Но мащабните атаки срещу някои популярни уебсайтове или финансови бази данни могат да бъдат много опасни. В повечето случаи нападателите първо се опитват да прокарат някакъв зловреден софтуер към машината на потребителя. Понякога обаче тази техника не работи.

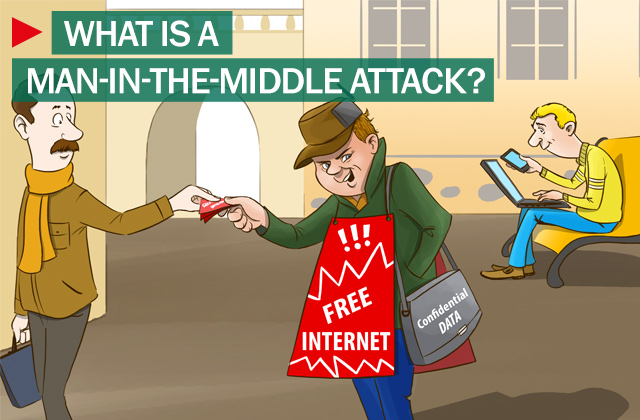

Източник на изображението: Kaspersky.

Какво е атака на човек в средата

Популярен метод е атаката Man-In-The-Middle(Man-In-The-Middle attack) . Известна е още като атака на бригада с кофа(bucket brigade attack) или понякога атака на Janus(Janus attack) в криптографията. Както подсказва името му, нападателят се държи между две страни, карайки ги да вярват, че разговарят директно помежду си през лична връзка, когато всъщност целият разговор се контролира от нападателя.

Атаката човек в средата може да бъде успешна само когато нападателят формира взаимно удостоверяване между две страни. Повечето криптографски протоколи винаги предоставят някаква форма на удостоверяване на крайна точка, по-специално за блокиране на MITM атаки срещу потребители. Протоколът на Secure Sockets Layer (SSL)(Secure Sockets Layer (SSL)) винаги се използва за удостоверяване на една или двете страни с помощта на взаимно доверен сертифициращ орган.

Как работи

Да кажем, че в тази история има три героя: Майк(Mike) , Роб(Rob) и Алекс(Alex) . Майк(Mike) иска да общува с Роб(Rob) . Междувременно Алекс(Alex) (нападател) възпрепятства разговора, за да го подслушва и продължава фалшив разговор с Роб(Rob) , от името на Майк(Mike) . Първо(First) , Майк(Mike) пита Роб(Rob) за неговия публичен ключ. Ако Роб(Rob) предостави своя ключ на Майк(Mike) , Алекс(Alex) го прихваща и ето как започва „атака на човек в средата“. След това Алекс(Alex) изпраща фалшиво съобщение до Майк(Mike)за който се твърди, че е от Роб(Rob) , но включва публичния ключ на Алекс(Alex) . Майк(Mike) лесно вярва, че полученият ключ наистина принадлежи на Роб(Rob) , когато това не е вярно. Майк(Mike) невинно криптира съобщението си с ключа на Алекс(Alex) и изпраща преобразуваното съобщение обратно на Роб(Rob) .

При най-често срещаните MITM атаки нападателят използва предимно WiFi рутер, за да прихване комуникацията на потребителя. Тази техника може да се изработи чрез използване на рутер с някои злонамерени програми за прихващане на потребителски сесии на рутера. Тук нападателят първо конфигурира лаптопа си като WiFi гореща точка, като избира име, често използвано в обществена зона, като летище или кафене. След като потребителят се свърже с този злонамерен рутер, за да достигне до уебсайтове като сайтове за онлайн банкиране или търговски сайтове, нападателят регистрира идентификационните данни на потребителя за по-късна употреба.

Предотвратяване на атаки от човек в средата и инструменти

Повечето от ефективните защити срещу MITM могат да бъдат намерени само от страната на рутера или сървъра. Няма да имате специален контрол върху сигурността на вашата транзакция. Вместо това можете да използвате силно криптиране между клиента и сървъра. В този случай сървърът удостоверява заявката на клиента чрез представяне на цифров сертификат и тогава може да се установи единствената връзка.

Друг метод за предотвратяване на подобни MITM атаки е никога да не се свързвате директно към отворени WiFi рутери. Ако желаете, можете да използвате добавка за браузър като HTTPS Everywhere или ForceTLS . Тези плъгини ще ви помогнат да установите сигурна връзка, когато опцията е налична.

Прочетете по-нататък(Read next) : Какво представляват атаките на човек в браузъра(Man-in-the-Browser attacks) ?

Related posts

Статия за интернет сигурност и съвети за потребители на Windows

5 най-добри добавки за поверителност на Firefox за онлайн безопасност

Съвети, инструменти и услуги за управление на репутацията онлайн

Как да проверите дали връзката е безопасна или не с помощта на вашия уеб браузър

Разберете дали вашият онлайн акаунт е бил хакнат и данните за имейл и парола са изтекли

Онлайн кражба на самоличност: съвети за превенция и защита

Какво представляват цифрови отпечатъци, следи или сянка?

Тъмни модели: трикове за уебсайтове, примери, типове, как да забележите и избягвате

Какво е Pastejacking? Защо не трябва да копирате паста от мрежата?

Какво представляват китоловните измами и как да защитите своето предприятие

Безплатни инструменти за наблюдение на мрежов и интернет трафик за Windows 11/10

Най-добрите приложения за наблюдение на използването на интернет

DDoS разпределени атаки за отказ на услуга: защита, превенция

Какво е кибертормоз? Как да го предотвратим и докладваме?

Какво представлява киберпрестъпността? Как да се справя с него?

Най-добрите безплатни онлайн инструменти за създаване на блок-схеми

Преглед на безплатен VPN браузър Globus: Шифроване на целия трафик, сърфирайте анонимно

Измами на Microsoft: Измами по телефона и имейлите, които злоупотребяват с името на Microsoft

Избягвайте онлайн банкирането и други кибер измами - Съвети за безопасност за потребителите на компютри

Какво Microsoft трябва да поправи за Office Online, за да подобри приемането му