Как да шифровате твърдия диск на Windows 10 с Bitlocker

Когато големи телекоми, комунални услуги и дори правителството са засегнати от пробиви на данни(data breaches) , какъв шанс имате? Изненадващо добър шанс, ако вземете няколко ключови мерки. Една от тези мерки е криптирането на вашия твърд диск или SSD(encrypting your hard drive or SSD) .

Windows 10 има начин да криптира вашето вградено устройство с технологията BitLocker на Microsoft . Той е лесен за изпълнение, лесен за използване и не изисква никакви специални умения или хардуер. Все пак трябва да имате Windows Pro , Enterprise или Education версии на Windows 10 . Ако имате Windows 10 Home , криптирането на VeraCrypt(VeraCrypt encryption) е отличен вариант. Може дори да го предпочетете пред BitLocker .

Какво е BitLocker?(What Is BitLocker?)

Шифроването е процес на промяна на информацията в нещо безсмислено, освен ако нямате ключа. BitLocker криптира информацията на твърдите дискове, така че да може да бъде прочетена само след въвеждане на ключа. Ключът може да се управлява от чип доверен платформен модул (TPM)(Trusted Platform Module (TPM)) в компютъра, USB устройство, което съхранява ключа, или дори само парола. Ако опитате BitLocker и не го харесвате, лесно е да изключите BitLocker(turn BitLocker off) .

Защо трябва да шифровам твърдия си диск на Windows?(Why Should I Encrypt My Windows Hard Drive?)

Да предположим, че използвате най-добрите практики за парола(password best practices) . Вашата парола е сложна, трудна за отгатване и не я записвате и не я споделяте с никого. Ако някой иска да получи данни от вашето устройство и няма вашата парола за Windows , той може да премахне твърдия диск, да го включи в друг компютър и да използва Linux live CD за възстановяване на файлове(Linux live CD to recover files) .

Ако използвате BitLocker , те не могат да направят това. BitLocker трябва да може да получи ключа от някъде. В идеалния случай(Ideally) това би бил модулът за надеждна платформа(Trusted Platform Module) ( TPM ). Може също да бъде парола или USB устройство, предназначено като ключ за BitLocker .

„Но никой няма да ми открадне диска“, отговаряте вие. Изхвърляли ли сте някога компютър? Твърдите ви дискове също отиват с него, нали? Освен ако не изхвърлите безопасно твърдия диск(safely dispose of a hard drive) , някой може да получи данните. Това се случва всеки ден и е лесно. Имаме дори статия за това как да получите достъп до файлове на стари устройства(how to access files on old drives) .

Ако сте използвали BitLocker и сте извадили устройството от компютъра, след което сте изхвърлили компютъра и устройството поотделно, просто сте направили работата на случайния крадец на данни експоненциално по-трудна. Ще е необходим специалист по възстановяване на данни, за да има дори отдалечен шанс да получите вашите данни. Убеден вече(Convinced) ?

Как да проверите дали компютърът има TPM(How to Check if a Computer Has a TPM)

Идеалната ситуация на BitLocker е на устройство с TPM . Вашето устройство има ли TPM ? Лесно е да се провери.

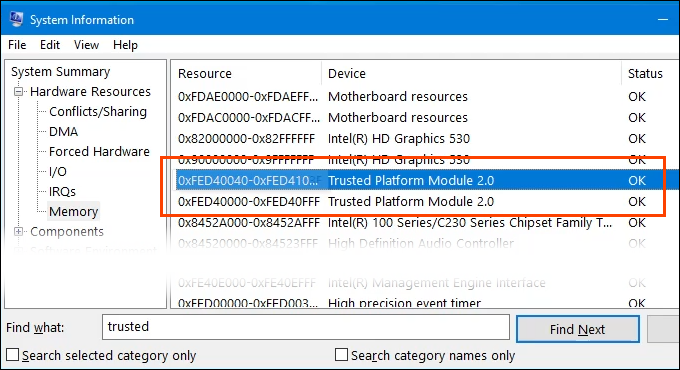

- Изберете менюто " Старт(Start ) " и въведете system . Първият резултат трябва да бъде Системна информация(System Information) . Изберете това.

- Когато се отвори прозорецът с информация за системата(System Information) , въведете trusted в полето Find what: в долната част, след което изберете Find или натиснете Enter .

- Ако устройството има TPM , той ще се покаже в резултатите. В този пример TPM съществува и е версия 2.0 TPM . Версията може да бъде важна в бъдеще, особено след като Windows 11 е публично достъпен.

Как да активирате BitLocker на устройство с TPM(How to Enable BitLocker On a Device With a TPM)

Вашето устройство има TPM , така че следващата част е проста и лесна.

- Отворете File Explorer и отидете до устройството, което ще бъде криптирано с BitLocker .

Щракнете с десния бутон(Right-click) върху устройството и изберете Включване на BitLocker(Turn on BitLocker) .

Може да има съобщение за стартиране на BitLocker(Starting BitLocker ) с лента за напредък. Нека свърши.

- Той ще ви подкани да изберете как искате да отключите това устройство(Choose how you want to unlock this drive) . Има 2 избора; Използвайте парола, за да отключите устройството(Use a password to unlock the drive) , или Използвайте моята смарт карта, за да отключите устройството(Use my smart card to unlock the drive) . Ако устройството се използва в бизнес, може да имате смарт карта и искате да я използвате. Ако не, изберете да използвате парола. Създайте силна и сигурна парола(Create a strong, secure password) .

Паролата ще е необходима само ако устройството бъде премахнато от това устройство и инсталирано на друго устройство. В противен случай TPM ще се справи с въвеждането на паролата, което кара криптираното устройство да работи безпроблемно с всичко останало.

Сега той пита Как искате да архивирате своя ключ за възстановяване?(How do you want to back up your recovery key?)

Има 4 опции:

- Запазете във вашия акаунт в Microsoft(Save to your Microsoft account) : Ако използвате акаунт в Microsoft , за да влезете в устройството, това е най-лесният метод. Това е, което се използва в този пример.

- Запазване на USB флаш устройство(Save to a USB flash drive) : Ако е избран този метод, използвайте само USB флаш устройството за тази цел. Не се опитвайте да съхранявате други неща на това флаш устройство.

- Запазване във файл(Save to a file) : Ако изберете този метод, не запазвайте файла на шифрованото устройство. Запазете го на друго устройство или облачно хранилище.

- Отпечатайте ключа за възстановяване(Print the recovery key) : Изборът на този метод означава, че отпечатаният ключ се нуждае от сигурно съхранение, безопасно от пожар, кражба и наводнение. Когато е необходим ключът, той ще трябва да бъде въведен ръчно.

В зависимост от избрания метод може да има някои допълнителни стъпки, но всички методи в крайна сметка ще доведат до следващия екран.

Тази стъпка изисква да изберете колко от вашето устройство да шифровате(Choose how much of your drive to encrypt) . Това може да е объркващо. Ако на устройството няма нищо криптирано, изберете Шифроване само на използваното дисково пространство(Encrypt used disk space only) . Много е бързо.

Всичко, добавено към устройството след това, ще бъде автоматично криптирано. Ако на устройството вече има файлове и папки, изберете Шифроване на цялото устройство(Encrypt entire drive ) , за да сте сигурни, че всички са криптирани незабавно. След това изберете Напред(Next) .

Следващият екран може да не се покаже в зависимост от версията на Windows , която използвате. Важно е да отделите време, за да го прочетете и разберете.

За да обобщим, ако някой някога извади устройството от това устройство и го постави в която и да е версия на Windows преди Windows 10 версия 1511(Version 1511) , устройството няма да работи. Повечето хора никога няма да направят това, така че повечето ще изберат Нов режим на криптиране(New encryption mode) , след което ще изберат Напред(Next) .

Шифроването е сериозен бизнес и нещата могат да се объркат. Ето защо процесът ще попита за последен път: Готови ли сте да шифровате това устройство? (Are you ready to encrypt this drive? )Ако е така, изберете Стартиране на шифроването.(Start encrypting.)

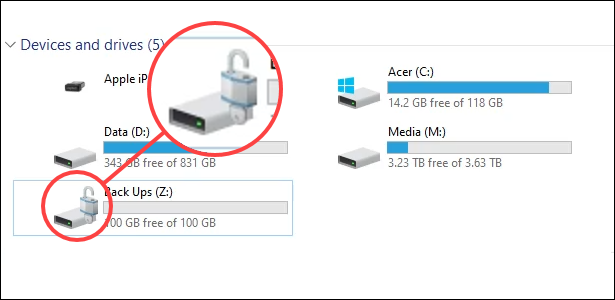

След като BitLocker приключи с криптирането на устройството, върнете се към File Explorer . Забележете(Notice) , че иконата на устройството вече има отключен катинар. Това означава, че устройството е криптирано, но готово за получаване на файлове. Ако катинарът е бил заключен, ще трябва да въведете паролата за достъп до него.

Как да активирате BitLocker на устройство без TPM(How to Enable BitLocker On a Device Without TPM)

Засега има начин да използвате BitLocker за криптиране на устройство, дори ако устройството няма TPM . Очаквайте, че за промяна в Windows 11 , тъй като Windows 11 изисква TPM 2.0(Windows 11 requires TPM 2.0) за надстройка от Windows 10 до Windows 11 . Този метод изисква да имате администраторски права.

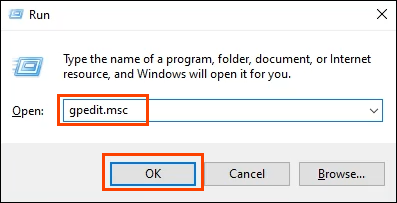

- Натиснете клавишната комбинация Win(Win Key ) + R , за да отворите помощната програма Run. В полето Open въведете gpedit.msc , след което изберете OK или натиснете Enter . Това ще отвори редактора на локални групови правила(Local Group Policy Editor)(Local Group Policy Editor) .

- След като се отвори редакторът на локални групови правила(Local Group Policy Editor) , отидете на Конфигурация на компютъра(Computer Configuration ) > Административни шаблони(Administrative Templates ) > Компоненти на Windows(Windows Components ) > Шифроване на устройство на BitLocker(BitLocker Drive Encryption ) > Дискове на операционната система(Operating System Drives) . Щракнете двукратно върху настройката Изискване на допълнително удостоверяване при стартиране(Require additional authentication at startup) .

- Изберете Enabled и след това OK , за да промените настройката. Обърнете внимание на квадратчето за отметка, където пише „Разрешаване на BitLocker без съвместим TPM. ” Това позволява използването на парола или ключ за сигурност за достъп до шифрованото устройство с BitLocker . Рестартирайте(Restart) Windows, за да активирате настройката.

- Следвайте същата процедура, както в раздела по-горе, за да стартирате BitLocker и да шифровате устройство. ПРЕДУПРЕЖДЕНИЕ:(WARNING: ) Ако криптирането на Windows устройството е извършено, всеки път, когато Windows стартира, паролата трябва да бъде въведена, за да се зареди Windows . Запишете паролата на сигурно място извън устройството.

- Следващия път , когато стартирате Windows , BitLocker ще изисква въвеждане на парола за отключване на устройството. Направете това и натиснете Enter , за да продължите.

Сигурен ли сте сега?(Are You Secure Now?)

Шифроването на BitLocker(BitLocker) е само една част от защитата на вашите данни. Какво друго правите, за да гарантирате, че вашата поверителност и самоличност са защитени? Осведоми ни! Не(Make) забравяйте да разгледате всички наши статии за сигурност и поверителност на данните.(data security and privacy)

Related posts

C или D буквата на устройството липсва в Windows 10

Поправете неразпределения твърд диск, без да губите данни в Windows 10

IsMyHdOK е безплатен софтуер за проверка на състоянието на твърдия диск за Windows 10

Как да клонирате твърд диск в Windows 10

Как да форматирате твърдия диск на Windows 10

2 начина за картографиране на мрежов диск в Windows 10

Премахнете или добавете собствеността на EFS файл от контекстното меню в Windows 10

DiskCryptor е мощен софтуер за криптиране на диск за Windows 10

Синхронизирайте множество акаунти в Google Drive в Windows 10

Xinorbis е безплатен анализатор на твърди дискове, папки и съхранение за Windows 10

Коригирайте твърдия диск, който не се показва в Windows 10

Как да извадите външен твърд диск на Windows 10

Не криптирайте автоматично файловете, преместени в шифровани папки в Windows 10

Как да създадете стартиращо USB устройство за възстановяване на Windows 10

Коригирайте CD или DVD устройството, което не чете дискове в Windows 10

Добавете или премахнете раздела Хардуер в Свойства на устройството в Windows 10

Как да премахнете или скриете буквата на устройството в Windows 10

Как да разделите отново твърд диск в Windows 10, без да изтривате данни

Как да промените иконата на устройството в Windows 10

Как да получите достъп до файлове на стар твърд диск с Windows 10